SK텔레콤의 정보 유출 사고를 조사한 개인정보보호위원회는 회사의 허술한 정보보호 관리가 사태를 야기한 것으로 보고 역대 최대 규모인 1348억원의 과징금 처분을 내렸다.

고학수 개인정보위원장은 28일 브리핑에서 SK텔레콤에 역대급 과징금 처분을 내린 배경과 관련해 “회사가 중간에 조치를 취할 수 있는 계기들을 지속적으로 놓친 점을 중대하다고 판단했다”고 그 이유를 밝혔다. 회사가 오랜 기간 전반적으로 허술한 상태를 유지했다는 게 개인정보위의 결론이다.

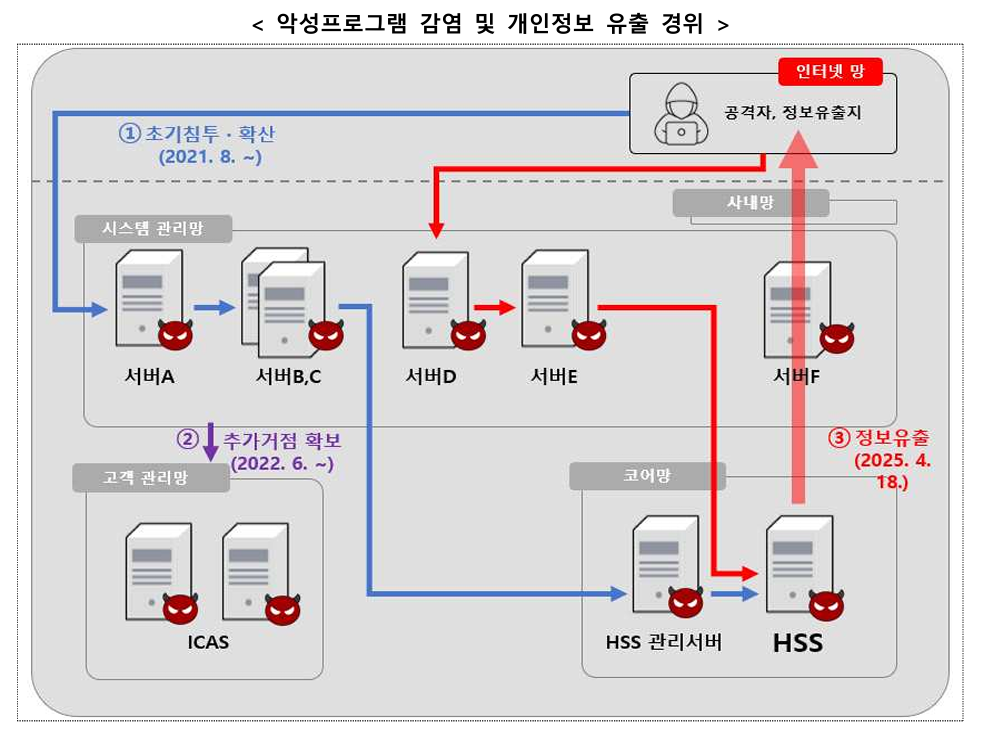

개인정보위는 SK텔레콤의 기본적인 보안 조치 미비와 관리 소홀로 인해 개인정보 유출이 발생한 것으로 결론지었다. SK텔레콤은 인터넷·관리·코어·사내망을 동일한 네트워크로 연결해 운영하면서 국내외 인터넷망에서 SK텔레콤 내부 관리망 서버로 접근을 제한 없이 허용했다. 또 침입탐지 시스템의 이상 행위 로그도 확인하지 않는 등 불법적인 유출 시도에 대한 탐지·대응 조치를 소홀히 했다.

특히 SK텔레콤은 2022년 2월 해커가 HSS 서버에 접속한 사실을 확인하고도 비정상 통신 여부나 추가 악성프로그램 설치 여부, 접근통제 정책의 적절성 등을 점검하지 않아 유출 사고를 막을 기회마저 놓쳤다.

시스템 내 서버에 대한 접근권한 관리도 크게 부족했다. SK텔레콤은 다수 서버(약 2365개)의 계정정보(약 4899개)가 저장된 파일을 관리망 서버에 암호 설정 등 제한 없이 저장·관리했다. HSS에서도 비밀번호 입력 등 인증 절차 없이 개인정보를 조회할 수 있도록 운영했다.

결국 해커는 획득한 계정정보를 활용해 관리망 서버에 접속해 악성프로그램을 설치하고 HSS DB 내 개인정보를 손쉽게 조회·추출했다.

SK텔레콤은 기본적인 보안 업데이트도 하지 않았다. 해커가 악성프로그램(BPF도어) 설치에 활용한 운영체제(OS) 보안 취약점은 이미 2016년 10월 보안 경보가 발령됐고, 보안 패치도 공개된 사항이었다. SK텔레콤은 이를 인지하고도 2016년 11월 해당 취약점을 가진 OS를 설치했고, 올해 4월 유출 당시까지도 보안 업데이트를 하지 않았다.

가입자 인증과 이동통신 서비스 제공에 필수 인증정보인 유심 인증키 2061만4363건도 암호화하지 않았다. 이를 평문으로 HSS DB 등에 저장해 해커가 유심 복제에 사용될 수 있는 유심 인증키 원본을 그대로 확보하도록 길을 터줬다.

개인정보위는 SK텔레콤이 사내 개인정보보호책임자(CPO)의 역할을 정보기술(IT) 영역에 한정 운영한 것도 문제로 지적했다. 유출 사고가 발생한 인프라 영역은 CPO가 개인정보 처리 실태조차 파악하지 못했던 것으로 나타났다.

개인정보 유출 피해자에 대한 통지도 지연됐다. 현행법상 72시간 내 개인정보가 유출된 이용자를 대상으로 유출 사실을 통지하도록 규정하지만, SK텔레콤은 이행하지 않았다.

이에 개인정보위가 지난 5월 2일 즉시 유출통지를 할 것을 의결했으나 SK텔레콤은 같은 달 9일 유출 가능성에 대해서만 통지했다. 7월 28일이 돼서야 유출 확정 통지를 해 개인정보보호법에서 정한 최소한의 의무조차 이행하지 않았다고 개인정보위는 지적했다.

이화연 기자 hylee@segye.com